Footprinting, bir hedef sistem veya ağ hakkında bilgi toplama sürecidir. Bu süreçte, hedefin altyapısı, sistemleri, açıkları ve diğer potansiyel zayıf noktaları belirlemek için çeşitli teknikler ve araçlar kullanılır.

Reconnaissance ise bir hedefin belirlenmesi ve analiz edilmesi sürecidir. Bu aşamada, hedefin altyapısı, sunucuları, servisleri ve diğer varlıkları hakkında bilgi toplanır. Bu bilgiler, hedefe yönelik saldırı stratejilerinin ve taktiklerinin belirlenmesine yardımcı olur.

Footprinting ve Reconnaissance, bir saldırı veya penetrasyon testi öncesinde gerçekleştirilen önemli aşamalardır. Bu aşamalarda elde edilen bilgiler, saldırı planlaması ve hedefe yönelik zayıf noktaların belirlenmesi için kullanılır.

Footprinting oluştururken en sık yapılan işlem arama motorlarının gücünden faydalanmaktır. Bunların en popüleri Google Dorking’dir.

Popüler Google Dork’ları

| [cache: ] Google önbelleğinde depolanan web sayfalarını görüntüler | [allintitle: ] Sonuçları, başlıktaki tüm arama anahtar sözcüklerini içeren web siteleriyle sınırlandırır |

|---|---|

| [link: ] Belirtilen web sayfasına bağlantıları olan web sayfalarını listeler. | [intitle: ] Sonuçları başlıkta arama anahtar sözcüklerini içeren belgelerle sınırlar. |

| [related: ] Belirtilen web sayfasına benzer web sayfalarını listeler. | [allinurl: ] Sonuçları, URL’deki tüm arama anahtar kelimelerini içeren sonuçlarla sınırlar. |

| [info: ] Google’ın belirli bir web sayfası hakkında sahip olduğu bazı bilgileri sunar. | [inurl: ] Sonuçları URL’de arama anahtar sözcüklerini içeren belgelerle sınırlar. |

| [site: ] Sonuçları, belirtilen alandaki web siteleriyle kısıtlar. | [location: ] Belirli bir konum için bilgi bulur. |

“index of” kalıbı ile dork örneği

intitle : “index of” site:[example.com]

login panel dork örneği

inurl /admin/login.php

exploit-db.com/google-hacking-database adresinden farklı dorklara ulaşılabilir.

Alt ve üst alan adları bulmak için kullanılabilecek araçlar :

- netcraft

- subfinder

- sublist3r

Linkedin üzerinden enumeration yapıp bilgi toplamak için “theHarvester” ve “Sherlock” aracı kullanılabilir.

Arama Yaparken Kullanılacak Kullanışlı Siteler

Shodan ile çeşitli filtreler kullanılarak bağlı cihazlar (yönlendiriciler, sunucular, IoT vb.) bulunabilir.

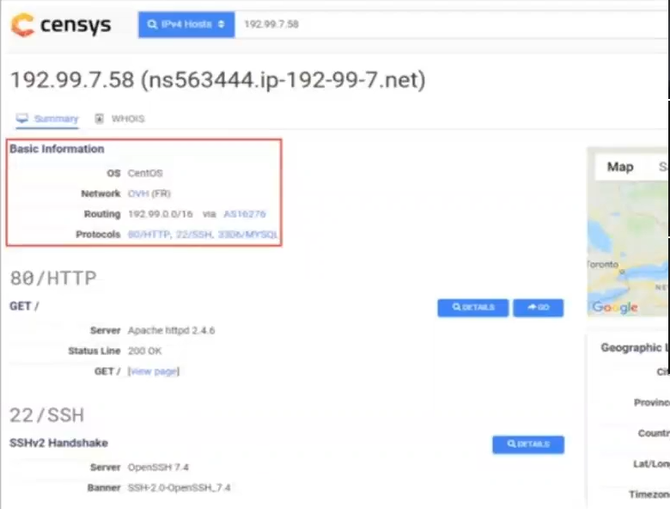

Censys arama motoru ile İnternete maruz kalan hemen her cihazın tam bir görünümü sağlanır.

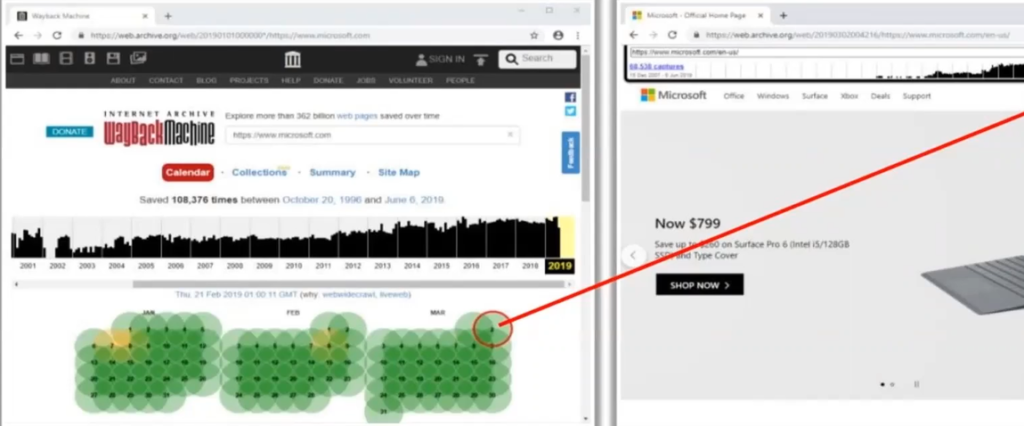

archive.org adresinden web sitelerinin arşivlenmiş sürümleri ziyaret edilebilir.

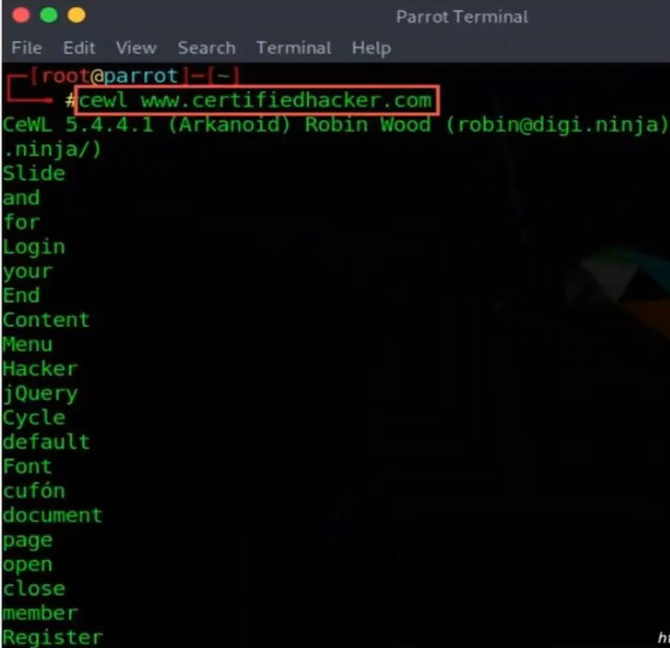

Hedef web sayfasından wordlist toplamak için CeWL aracı kullanılabilir.

Meta verileri ve gizli bilgileri çıkarmak için Metagoofil, Exiftool ve Web Data Extractor gibi araçlar kullanılır. Bu alanda en çok kullanılan araç Exiftool’dur.

WHOIS Sorguları

WHOIS veritabanları bölgesel internet tescilleri tarafından tutulur ve alan sahiplerinin kişisel bilgilerini saklar.

WHOIS sorgusu ile;

- Alan adı ayrıntıları

- Alan sahiplerinin iletişim bilgileri

- Alan adı sunucuları

- NetRange

- Bir etki alanının (domain) ne zaman oluşturulduğu

- Son kullanma kayıtları

- Son güncellenen kayıt

bilgilerine ulaşılabilir.

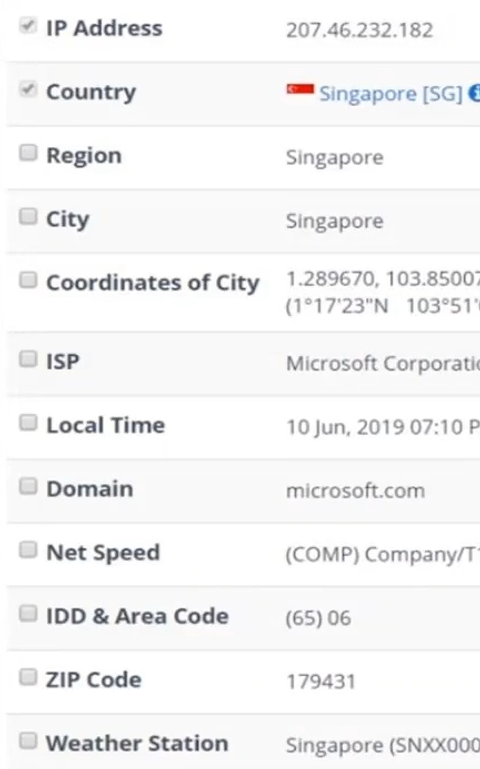

IP Adresinden Detaylı Bilgilere Ulaşma

IP adresi mevcut cihazın bulunduğu coğrafi konum, ülke, bölge/eyalet, şehir, ZIP/posta kodu, saat dilimi, bağlantı hızı, ISP (İnternet Servis Sağlayıcısı), alan adı, IDD ülke kodu, alan kodu, mobil operatör ve yükseklik gibi bilgilerin tanımlanmasına yardımcı olur

IP2Location ve IP Location Finder gibi araçlar hedef hakkında IP coğrafi konum bilgilerinin toplanmasına yardımcı olur ve bu da saldırganların spam ve kimlik avı gibi sosyal mühendislik saldırıları başlatmasına yardımcı olur.

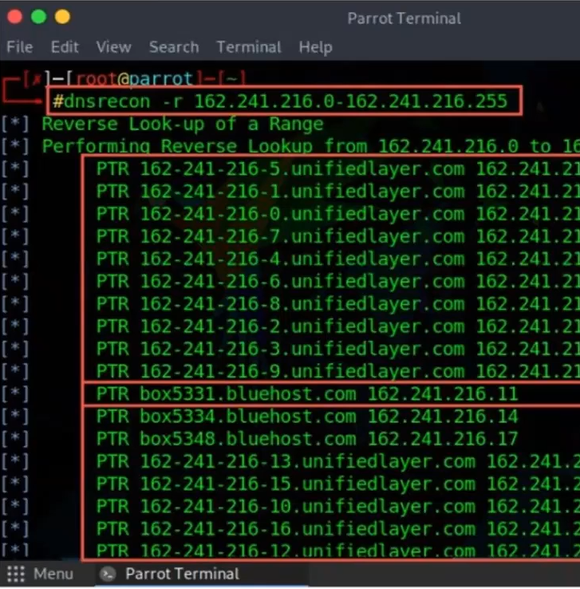

Ters DNS Araması

Saldırganlar belirledikleri IP adresleri için bir DNS PTR kaydı bulmak amacıyla IP aralıklarında ters DNS araması gerçekleştirirler.

IP aralıklarına ARIN whois veritabanı arama aracı kullanılarak veya google aramaları ile ulaşılabilir. (Ör: “Apple IP range”)

Ayrıca hedef kuruluşun kullandığı IP adresleri aralığı ve subnet maskesi de Bölgesel İnternet Kayıtlarından (RIR) bulunabilir

IP aralığı bulunduktan sonra ters DNS araması için DNSRecon gibi çeşitli araçlar kullanılır.

Reverse IP Domain Check gibi araçlarla aynı web sunucusunu paylaşan diğer domainler bulunabilir.

Bunların dışında paket transferlerini görüntülemek adına traceroute komutu kullanılarak cihazımızdan hedef sunucuya giden paketin uğrak noktaları görüntülenebilir. Bu komutun Windows işletim sistemindeki karşılığı **tracert’**dir.

Traceroute ile sunucuda bir güvenlik duvarı var mı sorusunun cevabı bulunabilir. Ağ topolojisi çıkarılabilir.

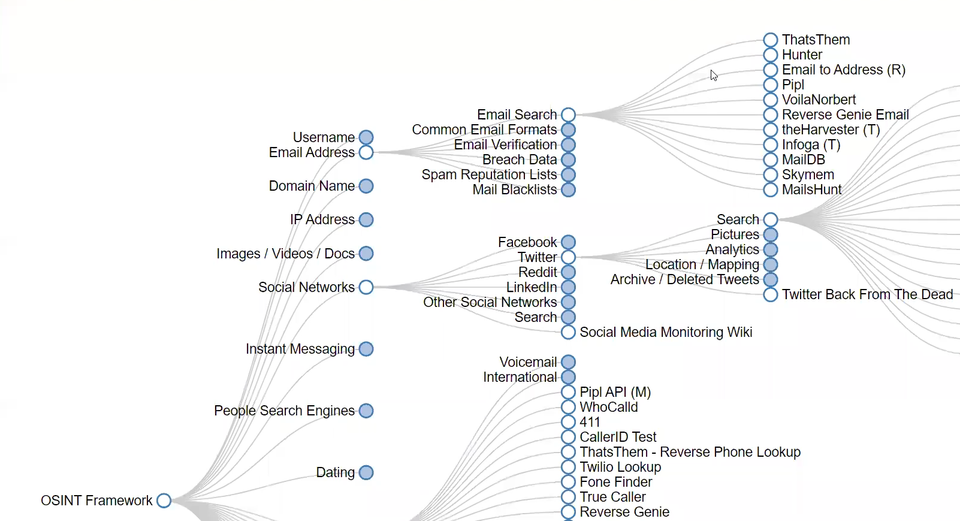

osintframework.com adresinden OSINT Framework’e ulaşılabilir ve bilgi toplama adına kullanılabilecek araçların birçoğuna ulaşılabilir.