Metasploit nedir?

Metasploit en yaygın kullanılan istismar framework’üdür. Metasploit, bilgi toplamadan istismar sonrasına kadar bir sızma testi çalışmasının tüm aşamalarını destekleyebilen güçlü bir araçtır.

Metasploit’in iki ana sürümü vardır:

- Metasploit Pro: Görevlerin otomasyonunu ve yönetimini kolaylaştıran ticari sürümüdür. Bu sürüm grafiksel bir kullanıcı arayüzüne (GUI) sahiptir.

- Metasploit Framework: Komut satırından çalışan açık kaynak versiyonudur. Bilgi toplama, tarama, istismar, istismar geliştirme, istismar sonrası ve daha fazlasına izin veren bir dizi araçtır.

Metasploit Framework’ün ana bileşenleri aşağıdaki gibi sıralanabilir:

- msfconsole: Ana komut satırı arayüzü.

- Modüller: exploit, scanner, payload vb. gibi destekleyici modüller.

- Araçlar: Güvenlik açığı araştırması, güvenlik açığı değerlendirmesi veya sızma testine yardımcı olacak bağımsız araçlar. Bu araçlardan bazıları msfvenom, pattern_create ve pattern_offset’tir.

Modüllere geçmeden önce tekrar eden birkaç kavramı açıklığa kavuşturmak faydalı olacaktır.

- Auxiliary: Scanner, crawler ve fuzzer gibi tüm destek modülleri burada bulunur. Bu araçlar yardımıyla hedef sistemde kaba kuvvet saldırıları yapılabilir.

- Encoders: Encoder’lar, imza tabanlı bir antivirüs çözümünün bunları gözden kaçırabileceği düşüncesiyle exploit ve payload’u değiştirmenize olanak tanır.

- Evasion: Encoder’lar yükü kodlasa da, antivirüs yazılımından kaçmak için doğrudan bir girişim olarak düşünülmemelidir. Öte yandan, “evasion” modülleri az ya da çok başarılı olarak bunu deneyecektir.

- Exploits: Exploitler, yazılımdaki güvenlik açıklarını kullanarak sisteme yetkisiz erişim sağlayan kötü amaçlı kod veya programdır.

- NOPs: NOP’lar (No OPeration) kelimenin tam anlamıyla hiçbir şey yapmaz. Intel x86 CPU Tutarlı payload boyutları elde etmek için genellikle tampon olarak kullanılırlar.

- Post: Post modülleri, yukarıda listelenen sızma testi sürecinin son aşaması olan post-exploitation aşamada faydalı olacaktır.

- Payloads: Payloadlar hedef sistem üzerinde çalışacak kodlardır. Exploitler hedef sistemdeki bir güvenlik açığından yararlanır, ancak istenen sonucu elde etmek için bir payload’a ihtiyacımız olacaktır.

Payloads altında dört farklı dizin göreceksiniz: adapters, singles, stagers ve stages.

- Adapters: Örneğin, normal bir tekli yük, yükü çalıştıracak tek bir powershell komutu oluşturacak bir Powershell bağdaştırıcısının içine yerleştirilebilir.

- Singles: Çalıştırmak için ek bir bileşen indirmesi gerekmeyen bağımsız yükler (kullanıcı ekle, notepad.exe’yi başlat, vb.)

- Stagers: Metasploit ve hedef sistem arasında bir bağlantı kanalı kurmaktan sorumludur. Aşamalı yüklerle çalışırken kullanışlıdır. “Staged payloads” önce hedef sisteme bir stager yükler, ardından payload’un geri kalanını (stage) indirir. Bu, yükün başlangıç boyutu bir kerede gönderilen tam yüke kıyasla nispeten küçük olacağından bazı avantajlar sağlar.

- Stages: Hazırlayıcı tarafından indirilir. Bu, daha büyük boyutlu yükler kullanmanıza olanak tanır.

Hedef sistemdeki bir açıktan yararlanan koda ne ad verilir?

Exploitler bizim hedefteki açıkları sömürmemize imkan verir.

Saldırganın amacına ulaşmak için hedef sistemde çalışan kodun adı nedir?

Payloadlar exploitlerin çalışması için hedef sistemde çalışan kodlardır.

Kendi kendine yeten payloadlara ne denir?

Singles payloadlar çalışmak için ekstra bileşene ihtiyaç duymaz.

“windows/x64/pingback_reverse_tcp” single mi yoksa staged payload mı?

<https://github.com/rapid7/metasploit-framework/blob/master/modules/payloads/singles/windows/x64/pingback_reverse_tcp.rb>

Kaynak kodunu incelediğimizde singles olduğu görülüyor.

Msfconsole Temel Komutlar

help veya ?: Komutlar hakkında genel yardımı görüntüler.

msf > helpsearch: Exploit, payload veya modül adları arasında arama yapar.

msf > searchuse: Bir exploit veya payload modülünü seçer.

msf > useinfo: Seçili modül hakkında bilgi gösterir.

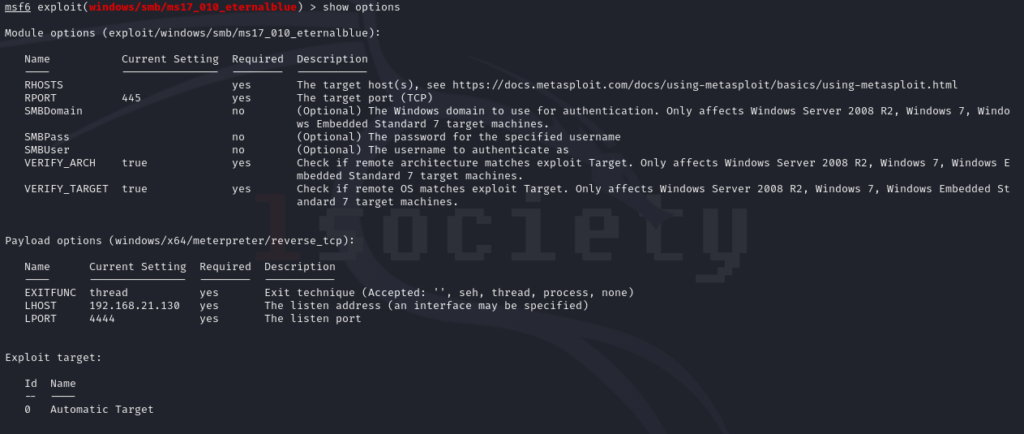

msf > infoshow options: Exploit veya payload modülü için ayarları gösterir.

msf > show optionsset: Exploit veya payload modülü için bir parametreyi ayarlar.

msf > set RHOSTS hedef_ipunset: Bir parametreyi sıfırlar.

msf > unset RHOSTSexploit veya run: Seçili exploit’i çalıştırır.

msf > exploitback: Bir önceki menüye döner.

msf > backsessions: Açık oturumları yönetir.

msf > sessionsHer exploit modülüne hedef sistem üzerindeki potansiyel etkisine göre bir rütbe atanmıştır. Kullanıcılar sıralamalara göre açıkları arayabilir, kategorize edebilir ve önceliklendirebilir. Aşağıdaki linkten daha detaylı incelenebilir.

https://docs.metasploit.com/docs/using-metasploit/intermediate/exploit-ranking.htmlApache ile ilgili bir modülü nasıl ararsınız?

search Apacheauxiliary/scanner/ssh/ssh_login modülünü kim hazırladı?

todb- RHOSTS: Hedef sistemin IP adresi. Tek bir IP adresi veya bir ağ aralığı belirlenebilir.

- RPORT: Güvenlik açığı bulunan uygulamanın üzerinde çalıştığı hedef sistemdeki bağlantı noktası.

- PAYLOAD: Exploit ile kullanacağınız payload.

- LHOST: Saldıran makinenin IP adresi.

- LPORT: Ters kabuğun geri bağlanması için kullanacağınız port. Bu saldıran makinenizdeki bir bağlantı noktasıdır ve başka bir uygulama tarafından kullanılmayan herhangi bir bağlantı noktasına ayarlayabilirsiniz.

- SESSION: Metasploit kullanılarak hedef sisteme kurulan her bağlantı bir oturum kimliğine sahip olacaktır.

Tüm modüller için kullanılacak değerleri ayarlamak için setg komutunu kullanabilirsiniz. setg ile ayarlanan herhangi bir değeri unsetg kullanarak temizleyebilirsiniz.

LPORT değerini 6666 olarak nasıl ayarlarsınız?

set LPORT 6666RHOSTS için genel değeri 10.10.19.23 olarak nasıl ayarlarsınız?

setg RHOSTS 10.10.19.23Ayarlanan bir yükü temizlemek için hangi komutu kullanırsınız?

unset PAYLOADİstismar aşamasına geçmek için hangi komutu kullanılıyor?

exploit veya runÖzetle, Metasploit istismar sürecini kolaylaştıran güçlü bir araçtır. İstismar süreci üç ana adımdan oluşur.Bunlar; açık bulmak, açığı özelleştirmek ve savunmasız hizmeti istismar etmektir.